L'agenzia di sicurezza della UE ha analizzato due anni di attacchi al mondo dei Trasporti, delinando uno scenario che richiede interventi mirati

Autore: Redazione ImpresaCity

Enisa, l'agenzia di cyber sicurezza dell'Unione Europea, ha pubblicato un report che analizza lo scenario cybersecurity del settore Trasporti, valutando la natura degli attacchi che le aziende e le organizzazioni del comparto hanno subito tra gennaio 2021 e lo scorso ottobre 2022. Per questo periodo - quasi due anni - Enisa ha catalogato 98 attacchi di rilievo, quasi sempre mirati a una nazione specifica e solo in parte legati ad attacchi globali che hanno colpito anche infrastrutture ed entità europee o internazionali.

L'Italia è stata coinvolta in diversi di questi "major incident". Gli attacchi mirati sono stati tre: a maggio 2022 contro diversi Ministeri italiani, con un impatto anche sui siti di alcuni aeroporti nazionali, a febbraio 2022 contro EAV (Ente Autonomo Volturno), il mese dopo contro Ferrovie dello Stato. Vanno però considerati anche gli attacchi portati con successo a livello internazionale da parte, di solito, di APT e threat actor ben noti. Enisa ha catalogato tre incidenti gravi per il trasporto aereo mondiale, uno ciascuno per il trasporto marittimo e per quello su ruota.

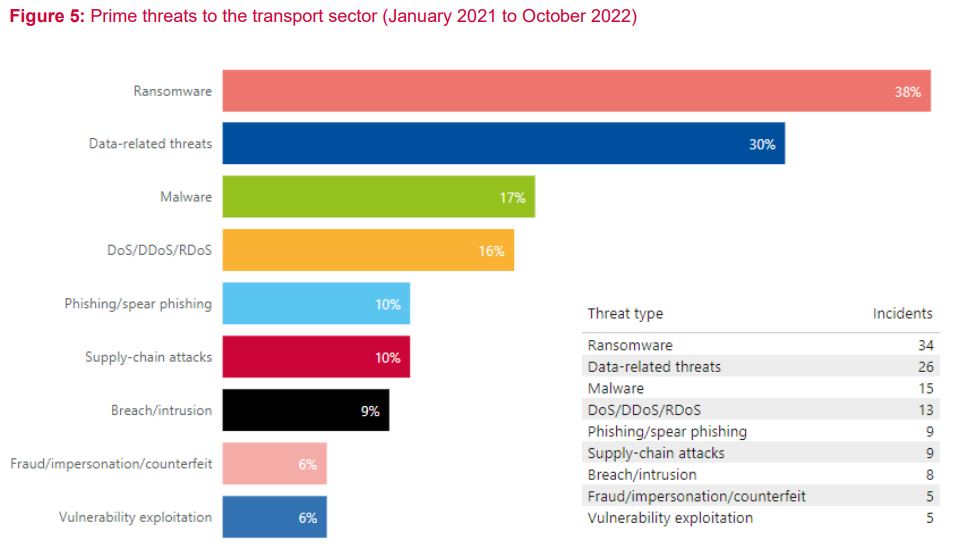

Il vettore di attacco più dannoso per il settore Trasporti è stato il ransomware, che secondo Enisa ha causato il 38% degli incidenti registrati, una cifra in decisa crescita rispetto al 2021. Da non trascurare affatto anche quelle che vengono catalogate come "data related threat" - in pratica data breach e data leak - che assommano al 30% degli incidenti. Più indietro gli incidenti causati da malware (17%), attacchi DoS e DDoS (16%), phishing (10%), supply-chain attack (10%). Intesi, questi ultimi, come violazioni dei sistemi di un bersaglio passando volutamente attraverso quelli di un suo fornitore.

La quota maggiore (54%) degli incidenti registrati è stata causata da cyber criminali con motivazioni essenzialmente finanziarie. Ma il settore dei trasporti è un comparto molto "visibile" in cui le conseguenze di un attacco ben riuscito sono subite anche dal pubblico più ampio degli utenti, non solo dall'azienda o dall'ente direttamente colpito. Per questo attira sempre gli hacktivisti, che rappresentano il secondo gruppo (23% degli attacchi) per pericolosità. In coda gli state-sponsored actor (15% degli attacchi).

I vari comparti dei Trasporti affrontano minacce diverse, secondo le rilevazioni Enisa. Il trasporto aereo ha a che fare soprattutto con data breach e data leak che riguardano tanto i dati dei viaggiatori quanto le proprietà intellettuali di chi realizza aerei, strumentazione, componenti. Nel trasporto marittimo i bersagli preferiti sono i porti: attacchi con ransomware, malware e campagne di phishing servono a rubare informazioni o colpire l'operatività delle infrastrutture.

Le ferrovie sono il campo di azione principale dei gruppi di hacktivism ma anche della criminalità più tradizionale. Colpire le piattaforme che danno servizi digitali ai passeggeri, le app delle aziende di trasporto e i sistemi di vendita biglietti sono i modi più semplici per creare disfunzioni anche gravi. In confronto il settore dei trasporti su gomma e dell'automotive è più "banale": è il campo da gioco preferenziale per gli attacchi ransomware.

Una conclusione relativamente confortante a cui è arrivata Enisa è che gli attacchi cyber sono al momento mirati, in larga prevalenza, verso i sistemi IT e non verso le infrastrutture operative. Se si guarda ai target colpiti dagli attacchi, cioè, vediamo in prima fila le Authority e gli enti collegati ai trasporti e non le componenti che effettivamente gestiscono i trasporti veri e propri.

I sistemi OT sono ancora relativamente poco bersagliati perché sono più complessi da raggiungere, ma questo non deve farci dormire sonni tranquilli. Enisa sottolinea che gli attacchi alle reti IT possono comunque portare a problemi operativi ma, soprattutto, è solo questione di tempo perché il problema si aggravi. I gruppi criminali, in particolare i principali gruppi ransomware, hanno già l'OT nel mirino: le vulnerabilità da sfruttare aumentano e bloccare un sistema "fisico" è un modo più convincente, per costringere le vittime a pagare, che bloccare i sistemi IT.