Lo CSIRT: ecco da dove passano i cyber attacchi russi

Le azioni ostili di questi giorni sfruttano vulnerabilità note: lo CSIRT indica quelle da risolvere con la massima urgenza

Era stato ampiamente anticipato, ora il pericolo di attacchi digitali alle aziende e agli enti pubblici italiani, collegati al conflitto tra Russia e Ucraina, si è concretizzato. L'elemento allo stesso tempo positivo e negativo è che questi attacchi si basano su vulnerabilità note e spesso ampiamente diffuse. Un fatto positivo perché le vulnerabilità note sono anche già state, in qualche modo, risolte o mitigate. Un fatto negativo perché la storica poca attenzione delle aziende italiane al patching preventivo le rende comunque vulnerabili.

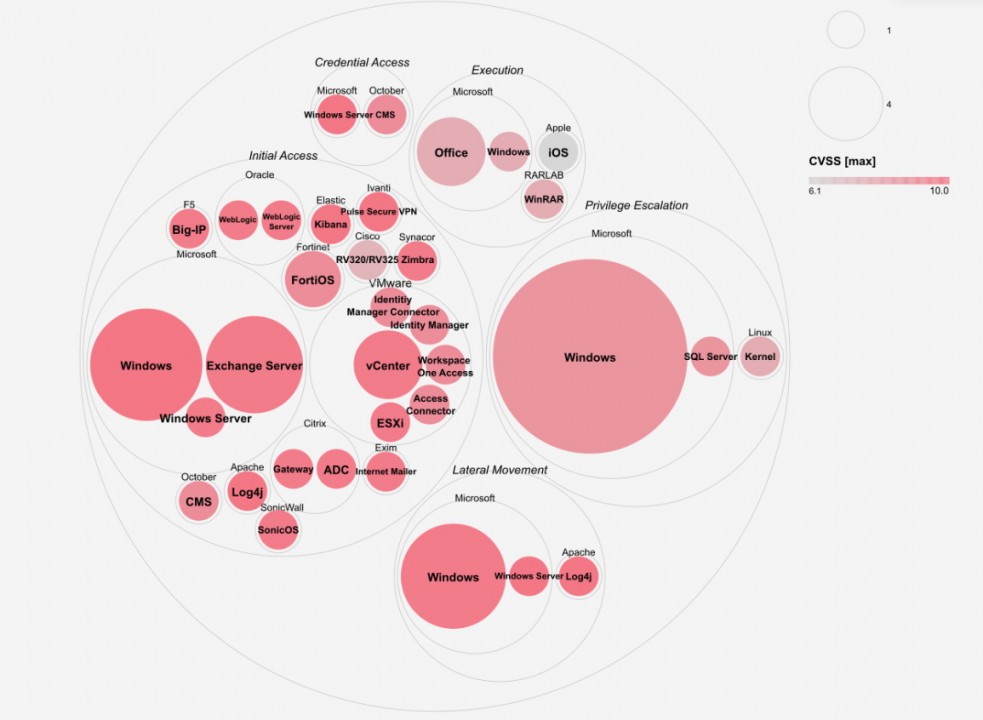

Lo CSIRT ha identificato un insieme di 71 vulnerabilità che "dovrebbero essere risolte con urgenza e in via prioritaria all’interno di un processo di gestione del rischio da parte degli operatori più esposti". Categoria che comprende in primo luogo i gestori di infrastrutture critiche. Ma le indicazioni che valgono per questi ultimi sono valide anche per qualsiasi azienda.

Lo CSIRT spiega che le vulnerabilità elencate sono "quelle maggiormente utilizzate nell’ambito delle campagne di attacco pubblicamente attribuite ad attori malevoli legati alla Federazione Russa in 18 diversi riferimenti pubblici".

Attribuire un attacco cyber ad un determinato attore - sottolinea anche lo CSIRT - è un processo lungo e complesso, di natura non solamente tecnica, talvolta reso ancor più difficoltoso dall’utilizzo di "false flag operations". Così l'analisi dell'organismo italiani si basa "sulle attribuzioni di attacchi effettuate da organizzazioni e Paesi terzi e da questi rese di pubblico dominio e mira, coerentemente con le attività dell’Agenzia e unicamente in un’ottica di innalzamento della resilienza, a preservare le infrastrutture digitali nazionali da possibili attacchi che utilizzano vulnerabilità di sicurezza note".

Le vulnerabilità da affrontare il prima possibile - rappresentate nella infografica di questa pagina - sono quasi tutte classificate di livello grave o critico. E si spera per questo che siano già state risolte da chi gestisce la cyber security aziendale. In particolare, spiega lo CSIRT, la maggior parte di esse sono sfruttate dagli attori malevoli per ottenere l’accesso iniziale ai sistemi target e sono relative prevalentemente a servizi infrastrutturali, di accesso remoto o di networking.