BYOK, CYOK e HYOK: così le aziende si gestiscono da sole la crittografia dei dati

Sono servizi che sempre più i cloud provider stanno proponendo alle aziende clienti. Si tratta di sistemi di gestione completa delle chiavi di crittografia che Thales ha già sperimentato ampiamente.

“La prossima frontiera della crittografia è il BYOK e Thales è in prima linea nel supportare i clienti e i cloud provider con il dispositivo o il servizio relativo – afferma Luca Calindri, Country Sales Manager Italy & Malta – Data Protection in Thales Group”.

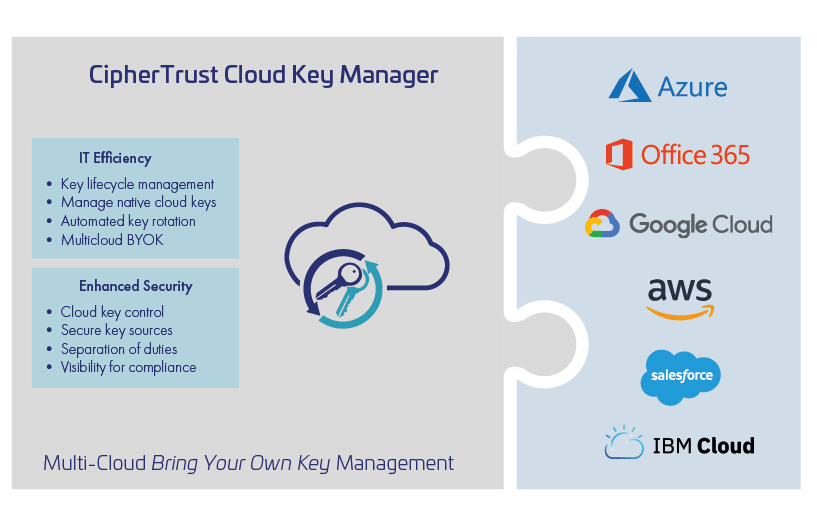

L’acronimo sta per Bring Your Own Key, intesa come chiave di decrittazione dei dati, e si realizza permettendo alle aziende clienti la generazione e la gestione completa delle chiavi crittografiche. L’approccio è in contrapposizione con altri dello stesso tipo: il CYOK – Control Your Own Key e l’HYOK – Hold Your Own Key. E la differenza, in buona sostanza, riguarda il livello di esposizione delle chiavi di crittografia verso il cloud provider che ospita l’infrastruttura del cliente.

Siamo, quindi, in ambienti cloud in cui si riserva a una componente dell’infrastruttura IT la delicata gestione della crittografia dei dati. “La divisione di Thales che si occupa di cybersecurity – prosegue Calindri – si è adeguata da tempo alla tendenza del cloud e oggi si concentra sulla protezione dei dati aziendali in questi ambienti, fornendo ad aziende, hyperscaler e cloud provider l’opportuno livello di protezione, che per noi significa soprattutto crittografare i dati e gestire le autorizzazioni di accesso ai sistemi IT”.

Thales, fornitore europeo accreditato presso il Pentagono

Thales è un colosso di origine francese che nasce storicamente in ambito militare ed è una delle poche aziende europee a essersi guadagnato un posto di riguardo tra i fornitori del Pentagono. Anche in Italia Thales è ben nota come fornitore per gli apparati di Difesa, ma non solo. La divisione che si occupa di cybersicurezza, infatti, conta tra i suoi clienti anche il Ministero degli Interni e le Poste Italiane, tra gli altri.

“Siamo stati precursori nella sicurezza dei dati – prosegue Calindri – e la nostra esperienza in contesti così delicati come la Difesa ci permette di qualificarci come fornitore altamente affidabile in tutti i mercati verticali”. E, in effetti, la sicurezza delle informazioni nasce proprio in ambito militare: molte delle tecniche e degli strumenti utilizzati oggi da tutte le aziende sono nati dalla stretta collaborazione tra le imprese private come Thales e i vari apparati per la Difesa. “I servizi di integrazione con accesso a due chiavi di autenticazione, così come la profilazione degli accessi con la diversificazione di ruoli e compiti – ricorda il manager – sfruttano standard e best practice nati in ambito militare e che oggi sono richiesti anche nei cloud pubblici, privati o negli ambienti ibridi in tutti i mercati. Per fare un esempio, la double key encryption o il key management service sono servizi che gli hyperscaler possono fornire direttamente ai propri clienti, liberandoli dall’incombenza della gestione diretta”.

La modalità BYOK si attiva grazie a un servizio erogato da Thales o con un apparato fisico specifico blindatissimo, disponibile presso il data center del cloud provider o direttamente on premise, con garanzie assolute di integrazione e adesione a standard FIPS - Federal Information Processing Standard, protocolli per la gestione delle informazioni pubblicati dal Governo degli Stati Uniti. E la vera novità è che, tramite il BYOK, non solo si “blindano” le chiavi di crittografia, ma anche il tool di generazione, in strutture ben custodite in casa del cliente.

Quando è opportuno generarsi la crittografia in casa

La scelta di installare un apparato in casa o sfruttare un servizio Thales, anche presso il cloud provider, dipende da un sottile equilibrio tra latenza e protezione e dalla tipologia del dato che si vuole proteggere. “Per esempio – osserva il manager -, se è necessaria un’altissima velocità nella comunicazione tra chiave e dato, per esempio, è consigliabile sfruttare un key manager presente presso un cloud provider”. In generale, insomma, la scelta tra un approccio BYOK, CYOK e HYOK dipende da quanto il dato è sensibile per il cliente e dalle sue esigenze di disponibilità.

Altra questione calda è la protezione del codice applicativo. Anche in questo caso Thales ha una risposta “iniettando” librerie crittografate per le applicazioni esistenti. È questa la più alta protezione che si può ottenere a livello applicativo ma che non tutelerà mai da un codice già in partenza poco sicuro, magari perché obsoleto.

“La centralizzazione del servizio di crittografia – conclude Calindri – evita ai responsabili della sicurezza delle aziende di avere a che fare con diversi sistemi di crittografia”. Ciò rappresenta un’opportunità anche per quelle PMI che si trovano a gestire dati di enorme importanza – si pensi per esempio alle Fintech – e che oggi possono sfruttare sistemi di livello enterprise per garantire la massima protezione ai dati dei loro clienti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Valerio Mariani

Valerio Mariani