Cyber security: il rischio delle terze parti

I supply chain attack sono ormai diffusi e si basano sulle interdipendenze digitali tra realtà diverse. Uno studio SecurityScorecard valuta il fenomeno.

SecurityScorecard e Cyentia hanno condotto una indagine per valutare quanto le aziende oggi siano vulnerabili rispetto ai cosiddetti supply-chain attack, ossia gli attacchi cyber che arrivano a una impresa sfruttando le vulnerabilità o le falle delle reti, dei servizi o dei prodotti di un loro fornitore. Il caso più eclatante degli ultimi anni è probabilmente quello di SolarWinds, ma i supply chain attack sono in effetti diffusi da tempo.

Lo studio di SecurityScorecard si basa su un campione di circa 230 mila aziende, "scandagliate" attraverso una rete di telemetria e analisi automatica di vulnerabilità. Questo studio indiretto mostra in primo luogo quanto ormai le imprese siano inserite, più o meno consapevolmente, in una catena di interdipendenze a livello di software e servizi. Una catena in cui la probabilità che un anello sia (o sia stato) vulnerabile è diventata di fatto una certezza.

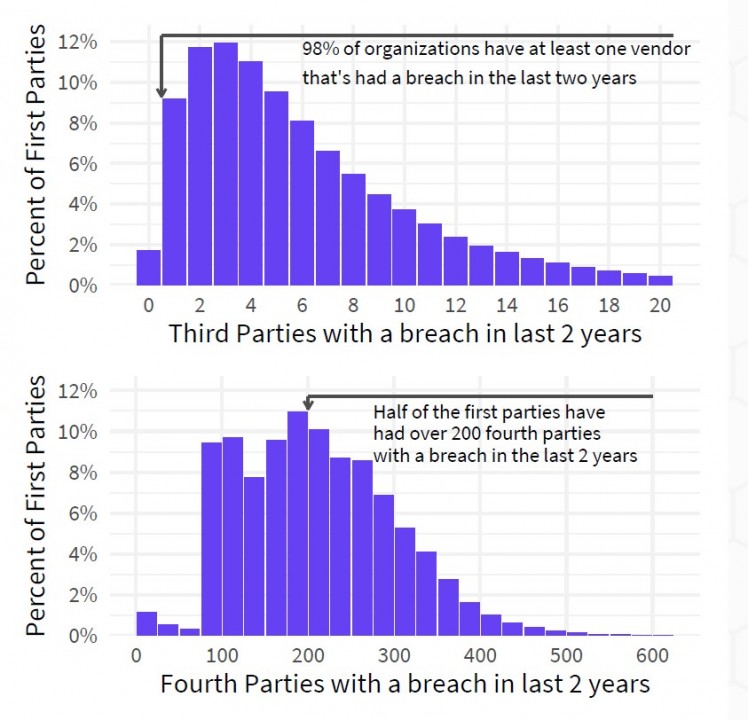

Il 98% delle organizzazioni esaminate, infatti, è connessa a una terza parte (un fornitore o un partner) che negli ultimi due anni ha subito una violazione di sicurezza. Inoltre, circa il 50% del campione ha una relazione indiretta con almeno 200 quarte parti (i fornitori dei fornitori, in sostanza) che negli ultimi due anni sono state in qualche modo violate. Le brecce delle terze e quarte parti non si traducono per forza in una breccia dell'azienda esaminata, ma sono comunque un rischio di cui tenere conto.

Il punto chiave, spiega il report, è che le interconnessioni digitali tra imprese aumentano notevolmente di scala anche con solo un paio di gradi di separazione. Mediamente un'azienda del campione risulta connessa direttamente a circa 10 terze parti. In realtà sono di più, perché l'analisi da remoto di SecurityScorecard è parziale: si basa su quello che è analizzabile dall'esterno di una infrastruttura IT. Il numero poi varia a seconda del settore di attività, con le aziende del settore IT che hanno mediamente 25 connessioni evidenti.

Andando più a monte, ossia valutando le connessioni verso le quarte parti, il numero di collegamenti indiretti si moltiplica di un fattore compreso, mediamente, tra 60 e 90. Va tenuto conto, comunque, che l'analisi considera come terze o quarte parti non solo i fornitori di software o servizi e i partner commerciali - quindi entità aziendali - ma anche singoli servizi e piattaforme, anche open source.

Da questo punto di vista ci sono piattaforme e servizi che sono ampiamente diffusi nelle imprese - sempre secondo la telemetria automatizzata alla base del report - e che rappresentano quindi elementi di particolare attenzione. Google Analytics, Google Tag Manager, Amazon Web Hosting, PHP e Facebook si trovano in oltre il 68% delle imprese. In più, AWS, Microsoft 365, Ajax, Adobe, Amazon EC2, Microsoft Office sono in oltre il 50% delle aziende analizzate.

SecurityScorecard ha catalogato oltre 15 mila prodotti/servizi che sono utilizzati o implementati dalle imprese analizzate. Scoprendo in particolare che i 50 più comuni sono collegati a tutte le aziende del campione. In sostanza, una qualsiasi azienda o usa direttamente ciascuno di quei prodotti o è direttamente collegata a una terza parte che lo ha implementato.

Questi collegamenti indiretti impongono alle aziende di seguire la cyber security anche di prodotti e piattaforme che non hanno in casa. Un'idea meno diffusa di quanto sarebbe opportuno: per SecurityScorecard la maggior parte delle organizzazioni non bada ai rischi che le relazioni con terze parti comportano, preferendo concentrarsi sulla propria specifica security posture.

Ma la security posture ormai va valutata in una logica di ecosistema, secondo il report. È la combinazione della propria con quella dei fornitori e delle quarte parti: più relazioni e interdipendenze ci sono, più crescono rischi e potenziali vulnerabilità. Gestire tutto questo in teoria richiede di scegliere i propri partner in base alle loro caratteristiche di cyber security e affidabilità, magari imponendo loro determinati standard e requisiti. E anche di - cosa niente affatto facile - verificare costantemente questa compliance.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Redazione ImpresaCity

Redazione ImpresaCity