CrowdStrike: l'identità è al centro della cybersecurity

L'eCrime amplia costantemente il suo raggio d'azione, ma la maggior parte delle intrusioni parte da un elemento comune: la violazione di una identità digitale

"We told the world they don’t have a malware problem, they have an adversary problem" è la frase con cui CrowdStrike storicamente sintetizza buona parte del suo approccio alla gestione della sicurezza: non è una questione di malware ma di avversari. A indicare che la difesa contro le minacce non è fatta solo di prodotti sviluppati per singoli problemi ma richiede un approccio trasversale che combina competenze, esperti, creatività, nuove tecnologie.

Un approccio che per CrowdStrike è indispensabile, anche considerato come - e soprattutto quanto velocemente - si muovono coloro che cercano di introdursi nei sistemi e nelle reti delle imprese. Il CrowdStrike 2023 Threat Hunting Report indica, ad esempio, che il tempo medio necessario per una intrusione è sceso a 79 minuti. Questo è il tempo medio, poi ci sono casi in cui violare una rete richiede molto meno, giusto qualche minuto.

In uno scenario così pericolosamente dinamico, la difesa è una attività che richiede strumenti, competenze e risorse che devono essere attivi 24 ore su 24. E anche per questo in CrowdStrike è nata di recente la "defensive unit" Counter Adversary Operations. la quale - nelle parole di Adam Meyers, che lo guida - "non solo riunisce le migliori conoscenze e competenze disponibili sugli avversari a livello globale (...) ma le mette rapidamente a disposizione degli esperti in prima linea nella difesa dalle minacce moderne".

Attacchi in crescita

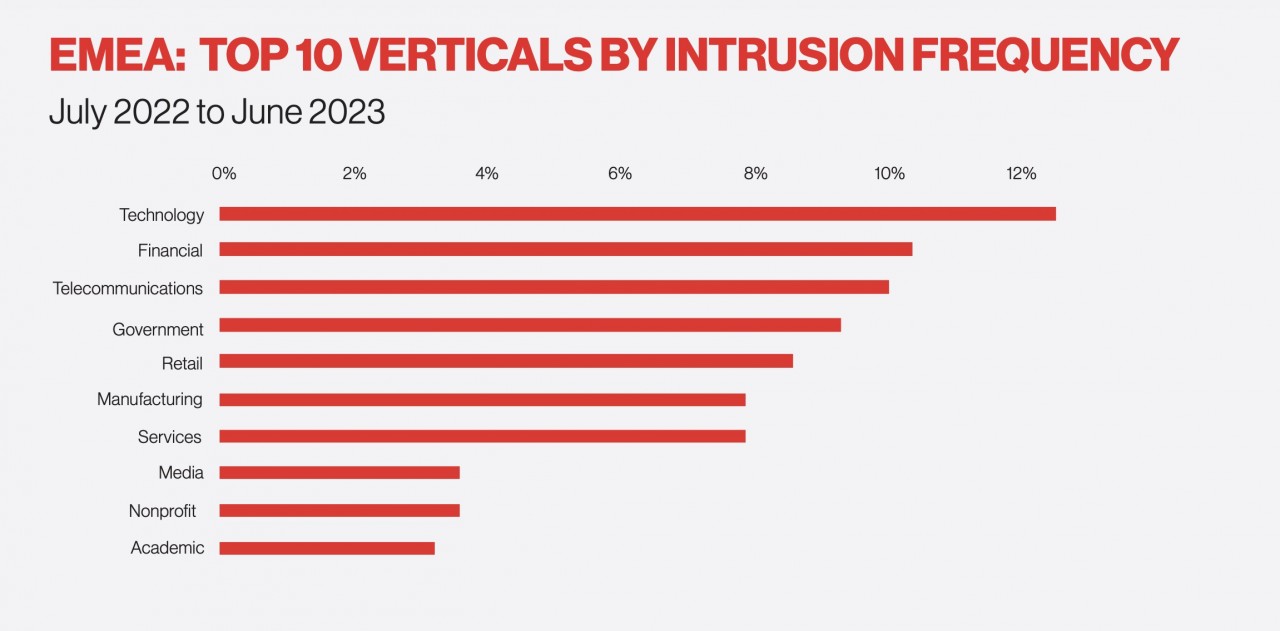

Lo scenario delineato dal CrowdStrike 2023 Threat Hunting Report è d'altronde abbastanza chiaro: i criminali informatici stanno costantemente cercando nuovi modi per ampliare il loro raggio d'azione, ottimizzare le loro operazioni e avere il maggiore impatto possibile. Fonte: Crowdstrike

Fonte: Crowdstrike

CrowdStrike ha rilevato un aumento del 40% nel volume delle intrusioni, tra il 2023 e il 2022. Intrusioni che nella regione EMEA hanno interessato in prevalenza, per la loro frequenza, le realtà dei settori Tecnologia, Finanza, Telecomunicazioni, PA, Retail. CrowdStrike considera in questa sua analisi le intrusioni "interattive", cioè quelle in cui l'attaccante opera direttamente, non quelle portate avanti attraverso bot e attacchi automatici.

Altro elemento da considerare: se è vero che il crimine informatico è un ecosistema in cui threat actor diversi hanno strategie e obiettivi propri, è ormai evidente che l'eCrime è, sensibilmente più degli attori state-sponsored, quello più in grado e più portato ad operare a tutto campo. Non ci sono settori che ignora, anche se preferisce fare caccia grossa - "big game hunting" - colpendo i bersagli più importanti e remunerativi.

È una questione di identità

Le tecniche di attacco più usate dall'eCrime mettono al centro dell'attenzione il ruolo chiave delle identità digitali. Con la scomparsa del perimetro di rete da proteggere, sono queste il punto chiave delle strategie di attacco e quindi anche di quelle di difesa.

Tutto quello che contribuisce alla gestione delle identità digitali e in particolare degli account di rete è un potenziale bersaglio o canale di attacco. Ne è un esempio il boom degli attacchi Kerberoasting (+583% anno su anno) che cercano di violare il funzionamento del protocollo Kerberos nelle reti Windows. Una forma di attacco ormai ben nota, ma efficace.

Il successo del Kerberoasting è sintomo pealtro di un trend importante: violare una identità non è più solamente sottrarre in qualche modo al legittimo proprietario una coppia username/password. Coppie smartcard-PIN, certificati Active Directory, API di autenticazione, identity provider, dati biometrici, token hardware... tutto può essere vettore od oggetto di attacco per carpire o cavalcare una identità.

E non tutti i sistemi, le piattaforme e i software che sono in qualche modo collegati a identità digitali sono protetti allo stesso modo. CrowdStrike cita ad esempio le applicazioni di produttività, troppo spesso ai margini delle reti e non coperte dalla sicurezza infrastrutturale. Oppure anche i software di identificazione e autenticazione di terze parti, non abbastanza solidi.

Attenzione al cloud

Il fatto che tutte le imprese stiano aumentando il numero dei servizi cloud che utilizzano non è certo sfuggito alla criminalità digitale. Anzi, dato che la gran parte delle aziende non gestisce la cloud security altrettanto bene della sicurezza on-premise, il cloud è una opportunità per l'eCrime. Tanto che i "cattivi" stanno diventando esperti delle tecnologie e dei sistemi cloud sensibilmente migliori dei "buoni".

Le analisi di CrowdStrike confermano come i criminali siano ormai "cloud conscious" e ben in grado, ad esempio, di sfruttare configurazioni errate degli ambienti cloud, sottrarre credenziali dei servizi nelle nuvole, usare tool specifici per penetrare nei sistemi cloud. Tutto quello che l'eCrime può fare per l'on-premise si può adattare al cloud, con in più il vantaggio che il personale interno delle aziende è mediamente meno esperto e preparato.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Redazione ImpresaCity

Redazione ImpresaCity