Cosa ostacola l’adozione dell’edge computing

La sicurezza di dati, reti e dispositivi è il principale ostacolo verso un uso maggiore dell’edge, spiega un report di Red Hat

Da caso d’uso di nicchia, utilizzato in alcuni specifici ambiti industriali, l’edge computing è diventato ormai un’importante opportunità per tutte le imprese di ogni settore di sfruttare una potenza di calcolo esponenzialmente superiore e diffonderla in tutto il mondo (e anche nello spazio). L’edge computing riduce i tempi di latenza elaborando i dati nel luogo in cui vengono raccolti, e si rivela particolarmente efficace quando sarebbe impossibile elaborarli in altro modo per via dell’eccessivo carico di lavoro o di una connessione alla rete lenta o non disponibile.

Quando si prende in considerazione l’utilizzo di una tecnologia avanzata, la questione della sicurezza e della protezione dei dati rimane comunque una priorità assoluta. Questa attenzione è ancor più necessaria per i dispositivi o i sistemi edge che possono trovarsi in ogni punto del perimetro aziendale, anche il più remoto, e non possono essere gestiti dagli amministratori di rete con la stessa facilità dei sistemi on-premise o cloud.

In collaborazione con S&P Global Market Intelligence, Red Hat ha condotto un’indagine tra oltre 300 professionisti dell'ingegneria software e della sicurezza di tutto il mondo per capire meglio a che punto sono le implementazioni edge in termini di maturità, scalabilità e sicurezza. Il report The State of Edge Security approfondisce questi aspetti e riporta alcune best practice utili a favorire un processo decisionale più informato riguardo l’implementazione dell’edge computing all’interno delle organizzazioni e i relativi aspetti di security.

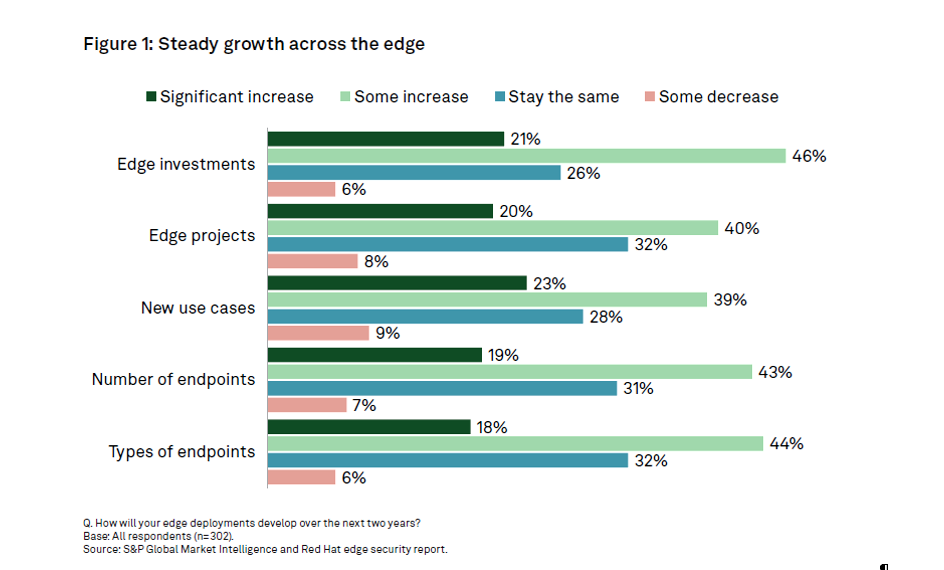

I risultati principali dell’indagine riportano che la security rappresenta la prima sfida per le implementazioni edge; le implementazioni edge stanno aumentando di scala tra investimenti, progetti, casi d'uso, endpoint e tipi di endpoint; e infine che gli attacchi ai sistemi edge attraverso vulnerabilità e configurazioni errate sono in aumento.

Dove sta crescendo l'edge?

Oltre due terzi degli intervistati (68%) ha dichiarato di avere in programma nei prossimi due anni investimenti in progetti edge, sia già esistenti sia del tutto nuovi. Considerando gli obiettivi di incremento dell’agilità e di elaborazione dei dati delle proprie organizzazioni, implementare l’edge rappresenta sicuramente un’ottima strategia, con casi d'uso in continua espansione e un’evoluzione che toccherà tutti i settori.

Per esempio, l'ottimizzazione della customer experience e la gestione della supply chain/logistica sono i primi tre casi d'uso dell’edge computing che si desiderano implementare all’esterno dell’organizzazione, secondo rispettivamente il 46% e il 35% degli intervistati. I principali casi d’uso interni, invece, includono l’abilitazione del software per reti 4G/5G wireless private (citata dal 20% degli intervistati) e la gestione/automazione dei processi industriali (20%).

Affrontare i problemi di sicurezza dell’edge

All’espansione dell’edge computing corrisponde, purtroppo, un aumento della superficie di attacco. Sebbene questo sia certamente un problema importante, una strategia edge ponderata e completa non solo terrà conto del valore aziendale su scala, ma anche della sicurezza dell’intero ecosistema edge.

La sfida che è più urgente affrontare secondo gli intervistati, invece, è relativa alla sicurezza dei dati, della rete e dei dispositivi, e security fisica/digitale. È in questi ambiti che i professionisti intervistati temono di trovare ostacoli ai propri progetti e sforzi in ambito edge, soprattutto nel momento in cui iniziano a scalarne l’utilizzo e a provare nuovi modi di lavorare.

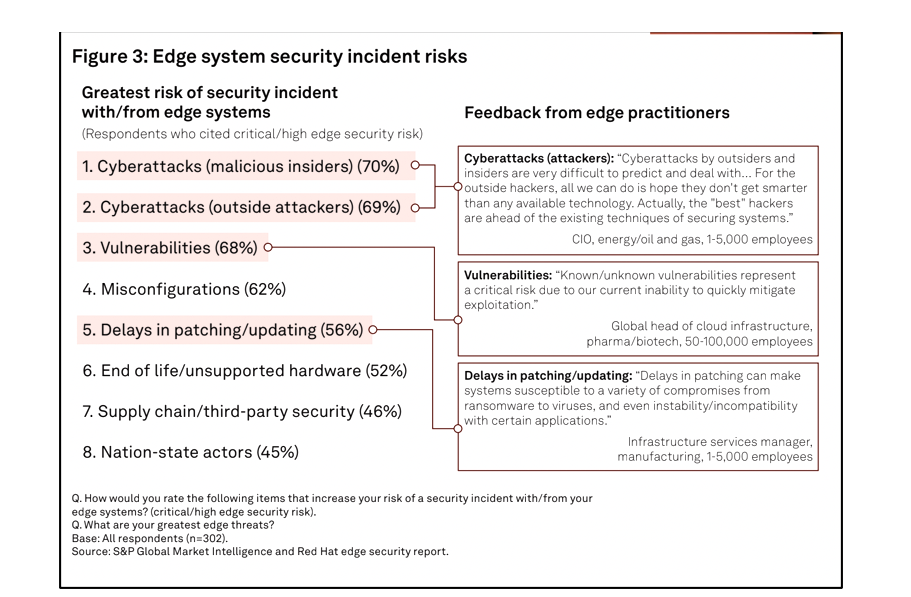

Andando più a fondo della questione, le tre principali preoccupazioni legate alla sicurezza riguardano gli attacchi informatici (sia interni sia esterni) e le vulnerabilità. Le aziende riconoscono che l’espansione dell'infrastruttura edge comporta rischi crescenti. Tuttavia, gli investimenti in strumenti e processi che rafforzano i sistemi edge contro gli attacchi - tra cui la sicurezza shift-left, la gestione della supply chain del software e il rilevamento delle intrusioni - possono limitare questi rischi, senza ostacolare in alcun modo i benefici di business generati dall’edge computing.

Rosa Guntrip è Senior Manager, OpenShift Product Marketing di Red Hat

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rosa Guntrip

Rosa Guntrip