Container Security: proteggere le applicazioni in ambienti isolati

Che cosa sono i container, quali sono i rischi della containerizzazione e quali le soluzioni che Kaspersky propone al mercato.

L'evoluzione delle tecnologie di sviluppo e distribuzione delle applicazioni ha portato all'adozione diffusa della containerizzazione come elemento chiave del moderno approccio IT. Come vedremo di seguito i container, ambienti isolati per l'esecuzione di singole applicazioni, offrono numerosi e irrinunciabili vantaggi, ma la loro protezione è una priorità critica da non sottovalutare perché da essa dipende la protezione delle applicazioni stesse, e in ultima analisi la sicurezza delle aziende. Per questo motivo chi fa uso di ambienti containerizzati è chiamato ad attuare una serie di pratiche e strumenti progettati per identificare, mitigare e prevenire le minacce alla sicurezza, che va sotto il nome di Container Security.

Prima di procedere è bene ricordare, almeno per sommi capi, che cosa s’intende per container: può essere visto come una “scatola chiusa” all’interno della quale vengono eseguite delle applicazioni, che racchiude tutti i componenti hardware e software necessari affinché l’ambiente sia autosufficiente e “portatile” ove occorre. La container security mira a proteggere questo ambiente, garantendo che le applicazioni eseguite al suo interno siano esenti da vulnerabilità e minacce esterne.

Per approfondire scaricate il white paper Una protezione estesa a tutti i componenti chiave degli ambienti containerizzati - Quali sono i principali rischi per la sicurezza degli ambienti a container e dei moderni cicli di sviluppo? In che modo Kaspersky Container Security può eliminarli? Scoprilo scaricando il nostro white paper.

I vantaggi della containerizzazione

L'adozione sempre più diffusa della containerizzazione ha portato benefici significativi in termini di agilità, scalabilità e facilità nella distribuzione delle applicazioni. I container sono facili da usare, il loro impiego riduce gli errori e semplifica la gestione delle infrastrutture. Per questo, con l'adozione sempre più diffusa dell'architettura a microservizi in cui le funzionalità delle applicazioni sono distribuite in singoli servizi, i container si sono affermati come una scelta naturale per implementare e distribuire questi microservizi, offrendo agli sviluppatori la flessibilità necessaria per adottare cicli di sviluppo e distribuzione indipendenti.

L'integrazione dei container con la metodologia CI/CD (Continuous Integration/Continuous Deployment), infatti, accelera la distribuzione delle applicazioni. Le immagini dei container vengono utilizzate come modelli nel processo di build, accelerando il rilascio e riducendo i bug. Gli aggiornamenti sono distribuiti sotto forma di nuove immagini, migliorando la stabilità operativa e semplificando la scalabilità dell'applicazione.

La gestione dei container avviene mediante soluzioni ad-hoc: Docker è uno degli strumenti più diffusi per la creazione e l'archiviazione di immagini di container; Kubernetes, Docker Swarm e Red Hat OpenShift sono spesso utilizzati per orchestrare i carichi di lavoro dei container. Questi strumenti sono essenziali per garantire la gestione e l'implementazione scalabile di ambienti containerizzati.

Sicurezza dei container: affrontare le minacce nella containerizzazione

L'isolamento dei container da cui derivano tanti vantaggi è anche fonte di forti preoccupazioni per la sicurezza, poiché le minacce possono essere più difficili da rilevare e gestire in ambienti chiusi e dinamici. Gli strumenti di gestione da soli non sono sufficienti per una sicurezza di alto livello, e molte soluzioni di sicurezza che funzionavano su server fisici e virtuali non sono direttamente applicabili ai container. D’altro canto, integrare la sicurezza dei container nei processi di sviluppo e compilazione è fondamentale per abbracciare completamente l'approccio DevSecOps migliorando l'efficienza, la stabilità e la sicurezza delle applicazioni distribuite attraverso container. Ciò implica l'implementazione di pratiche di sicurezza fin dall'inizio del ciclo di vita dello sviluppo, garantendo che le applicazioni siano protette sin dalla fase di creazione dell'immagine del container.

Fra le sfide uniche presentate dalla containerizzazione vale la pena ricordare le cinque principali. La prima è la compromissione dell’isolamento: un container compromesso può costituire una minaccia per tutti gli altri container che condividono lo stesso kernel e il sistema operativo host. In particolare, un sistema operativo host compromesso può aprire la porta ad attacchi su tutti i container ad esso associati. C’è poi il nodo della vulnerabilità multifase: le vulnerabilità possono manifestarsi in diverse fasi del ciclo di vita dei container, dalla creazione e distribuzione all'esecuzione, coinvolgendo immagini, registri, orchestratori e il sistema operativo host. Tutte le fasi devono essere parimenti protette. Quarta sfida è quella relativa alla interdipendenza dei container: i container sono strettamente interconnessi, dipendendo dalla sicurezza dell'orchestrazione e delle comunicazioni. Errori di configurazione non previsti dalla sicurezza tradizionale possono sfuggire all'analisi, creando delle vulnerabilità. In ultimo, è d’obbligo tenere in considerazione gli attacchi attivi: i cybercriminali sfruttano attivamente queste vulnerabilità, inserendo malware in immagini di container, sfruttando configurazioni errate nei cluster Kubernetes e persino compromettendo il sistema host.

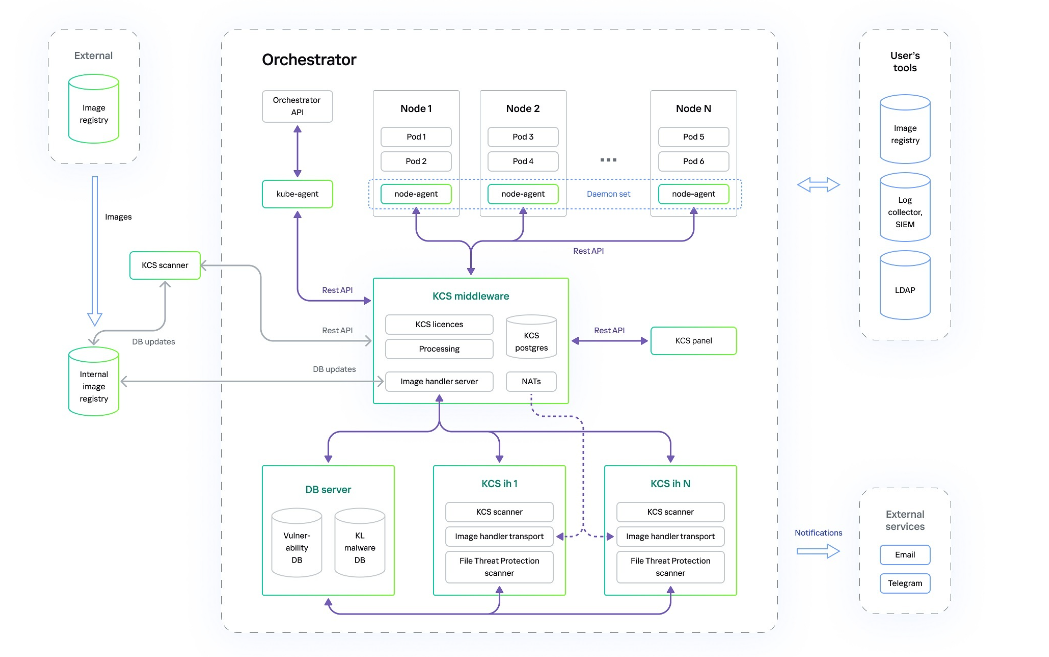

L'architettura di Kaspersky Container Security

L'architettura di Kaspersky Container Security

Vale la pena approfondire brevemente la parte delle vulnerabilità multifase per chiarire meglio la stratificazione di elementi da tenere in considerazione quando si implementa la Container Security.

- Immagini: utilizzo di immagini non attendibili, vulnerabilità software, errori di configurazione e presenza di malware sono le principali preoccupazioni.

- Registro delle immagini: connessioni non protette e accesso amministrativo illimitato possono mettere a rischio la sicurezza delle immagini.

- Orchestrator: accesso non autorizzato, mancanza di isolamento e ispezione del traffico tra i container, configurazioni di runtime non sicure sono le sfide principali.

- Container: vulnerabilità dell'ambiente di runtime, accesso illimitato alla rete e configurazioni di runtime non sicure possono essere problematici.

- Sistema Operativo Host: vulnerabilità dei componenti del sistema operativo, autorizzazioni utente errate e malware sono rischi critici.

Abbiamo sottolineato più volte che la transizione verso la containerizzazione introduce nuove sfide per le difese tradizionali di cybersecurity. Gli ostacoli principali sono tre: le limitazioni degli agenti EDR, che non possono essere eseguiti all'interno dei container come nelle macchine virtuali. In secondo luogo è da sottolineare la visibilità limitata, perché come accennato in precedenza le attività all'interno dei container potrebbero non essere completamente visibili per i sistemi di sicurezza tradizionali. Ultimo ma non meno importante, la protezione della rete: il traffico tra i container potrebbe non essere completamente accessibile agli strumenti di protezione della rete.

Per sommi capi, quindi, l’approccio specializzato richiesto per la Container Security richiede l’implementazione di almeno quattro elementi chiave: pianificazione, compilazione e test, delivery e operations. La pianificazione prevede la scansione delle immagini del registro per verificare l'aggiornamento e analisi dei file di configurazione, con l’obiettivo di rilevare eventuali errori e impostazioni non sicure. La compilazione e rest richiede la scansione delle immagini in cerca di secrets, versioni vulnerabili e malware, integrando il sistema di sicurezza con piattaforme CI/CD. Per la fase di Delivery dev’essere eseguita una scansione delle immagini operative per garantirne l'integrità e la conformità ai criteri adottati. Infine, in merito alle operations è doveroso un monitoraggio delle attività dei container in esecuzione per la rilevazione di anomalie e per la protezione dell'orchestrator e del sistema operativo host.

Kaspersky Container Security

Kaspersky Container Security si posiziona come una soluzione specializzata progettata per garantire una protezione completa in tutte le fasi del ciclo di vita delle applicazioni containerizzate. Il cuore della sicurezza container è la scansione approfondita delle immagini. Kaspersky Container Security si integra con i principali registri, come DockerHub e GitLab Registry, ed esegue regolarmente la scansione delle immagini in conformità con i criteri aziendali. Identifica vulnerabilità, malware, secrets e altre violazioni, garantendo che solo immagini sicure vengano utilizzate.

Inoltre, la soluzione di Kaspersky copre tutte le fasi del ciclo di vita delle applicazioni containerizzate, dallo sviluppo all'esecuzione quotidiana. Ciò significa che la sicurezza è incorporata nel processo di sviluppo e integrata nelle pipeline CI/CD e nel framework DevOps, garantendo una protezione continua e completa. Le attività di monitoraggio e controllo avvengono in tempo reale sia per quanto riguarda l'orchestrator, sia per i container e il sistema operativo host. Rileva errori di configurazione, analizza il traffico dei container e impedisce l'esecuzione di container non conformi ai criteri aziendali. Questo livello di controllo proattivo riduce notevolmente i rischi di compromissione.

I servizi a valore

I servizi a valore

Kaspersky Container Security si occupa inoltre della conformità normativa: rileva violazioni dei requisiti normativi e conduce controlli in conformità con gli standard nazionali e internazionali. Questo aspetto è cruciale per le aziende che devono rispettare normative specifiche del settore. Alla luce di queste caratteristiche, è possibile affermare che la soluzione Kaspersky si integra nel processo di sviluppo software, garantendo che la sicurezza sia un elemento fondamentale fin dalle prime fasi della containerizzazione, come previsto dall’approccio DevSecOps.

Oltre alle caratteristiche specifiche sopra menzionate, Kaspersky Container Security offre una serie di vantaggi peculiari. Il primo è la protezione completa dell'infrastruttura cloud: quando utilizzata insieme a Kaspersky Hybrid Cloud Security, la soluzione forma un ecosistema completo che protegge l'infrastruttura ibrida e cloud da una vasta gamma di minacce. Questo approccio fornisce una copertura completa per le aziende che utilizzano modelli di distribuzione misti.

Fondamentale per i clienti è il supporto globale con servizi professionali e assistenza 24 ore su 24, che garantisce la disponibilità di esperti pronti ad affrontare qualsiasi problema in qualsiasi momento. Infine è importante ricordare che Kaspersky Container Security è progettato per adattarsi all'adozione su larga scala della tecnologia dei container, per supportare l'evoluzione delle infrastrutture aziendali.

Kaspersky Container Security si posiziona quindi come una soluzione completa e specializzata per affrontare le sfide della sicurezza nei contesti containerizzati. Grazie a una protezione efficace in tutte le fasi del ciclo di vita delle applicazioni containerizzate, la soluzione aiuta le aziende a mitigare rischi, garantire la conformità normativa e implementare una sicurezza di alto livello nel contesto della rapida evoluzione delle tecnologie di containerizzazione. La sua integrazione nel processo di sviluppo e il supporto globale la rendono una scelta da valutare per le aziende che cercano un approccio olistico alla sicurezza dei container.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Redazione ImpresaCity

Redazione ImpresaCity